მოპოვებული მომხმარებლის სახელების და პაროლების მასიური ტესტირება. ეს მონაცემები ხვდება ბოროტმოქმედების ხელში darknet-იდან.

ბოლო წლების მანძილზე სპამის, ფიშინგის, brute force – ის და ზოგადი სოციალური ინჟინერიის თავდასხმების გაზრდასთან ერთად გახდა პოპულარული ე.წ. credential stuffing თავდასხმებიც. ამ ტიპის თავდასხმები ეყრდნობა არსებული მომხმარებლის მონაცემებით უფრო მეტი ინფორმაციის მიღება. თუკი credential stuffing თავდასხმას შევადარებთ კლასიკურ brute force, ვნახავთ რომ ამ ორი ტიპის მავნე ქმედებას აქვს ერთი მექანიზმი – ორივე მუშაობს მონაცემების გადარჩევაზე, მაგრამ კარდინალური განსხვავება ამ თავდასხმებს შორის არის ის, რომ brute force – ის დროს, ბოროტმოქმედმა იცის სად მდებარეობს შემოსასვლელი კარი (ავტორიზაციის გვერდი ან სხვა ინტერფეისი) და ასევე ფლობს ნაწილ ინფორმაციას (ხშირად ეს მომხმარებლის სახელია). ყველაფერი რაც არის გასაკეთებელი, შეირჩეს სწორი პაროლი შესაძლო ვარიანტების გადარჩევის გზით. თუმცა უნდა ითქვას, რომ brute force იქნება ეფექტური მხოლოდ იმ შემთხვევაში თუ მომხმარებელი იყენებს ე.წ. სუსტ ან ხშირად გამოყენებად პაროლს.

რაც შეეხება credential stuffing თავდასხმას, პირველ რიგში უნდა გვესმოდეს რას ნიშნავს.

Credentials – მომხმარებლის მონაცემები

Stuffing – მასიური ტესტირება

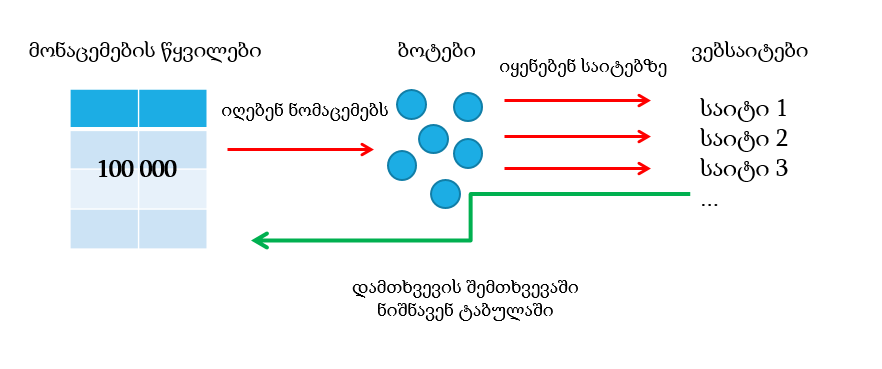

მოპოვებული მომხმარებლის სახელების და პაროლების მასიური ტესტირება. ეს მონაცემები ხვდება ბოროტმოქმედების ხელში darknet-იდან. სხვა და სხვა პლატფორმებზე ხდება მოპარული მომხმარებლის მონაცემებით ვაჭრობა, სადაც ჰაკერები იძენენ ძალიან დიდი ზომის მონაცემთა ბაზებს. ამ მონაცემთა ბაზებში ინახება რეალური მომხმარებლების სახელები და პაროლები, ჰაკერის წინაშე დგას მხოლოდ ერთი ამოცანა – გაიგოს რომელ კარებს მოარგოს არსებული მონაცემები (უნდა იპოვოს შესაბამისი სერვისი, სადაც არსებული მონაცემებით შეძლებს ავტორიზაციის გავლას). ძირითად შემთხვევაში პროცესი მუშაობს შემდეგნაირად:

- ჰაკერი იყენებს მოპოვებულ ბაზას როგორც წყაროს

- სპეციალური ბოტებს გადაეცემათ მონაცემები ბაზიდან

- ბოტები ცდილობენ ამ მონაცემების მორგებას პოპულარულ სერვისებზე (Amazon, uber, ebay, steam და სხვა)

- დამთხვევის შემთხვევაში (როცა ხორციელდება ავტორიზაცია), ბოტი აბრუნებს სისტემის მისამართს სადაც მოხდა ავტორიზაცია

ამგვარად ჰაკერს აქვს მომხმარებლის სახელი, პაროლი და შესასვლელი ბმული, რომელზეც ამ მონაცემებით ხდება ავტორიზაციის გავლა.